「Emotet」にご注意ください!

「Emotet」(エモテット)と呼ばれるウイルスへの感染を狙うメールが、国内外の企業・組織へ広く着信しています。

業務上開封してしまいそうな巧妙な文面となっている場合があり、注意が必要です。

Emotetとは?

2014年にはじめて確認されました。当時はオンラインバンクの認証情報を盗むマルウェアでしたが、2017年ごろからは役割が大きく変わりました。

現在のEmotet は、届いたメールに添付されたファイルを開くと感染し、パソコン内に保存されている知人や取引先等のメールアドレスを盗み取り、さらに盗み取ったメールアドレス宛に同様に攻撃メールを自動的に送信します。

自分が被害者でありながら、加害者にもなってしまう可能性があるのです。

Emotetは単体で感染することは少なく、Emotetを介してさまざまなマルウェアを感染させます。認証情報を盗み取るトロイの木馬や身代金を要求するランサムウェアと一緒に感染することが多いです。

Emotetの攻撃メール①

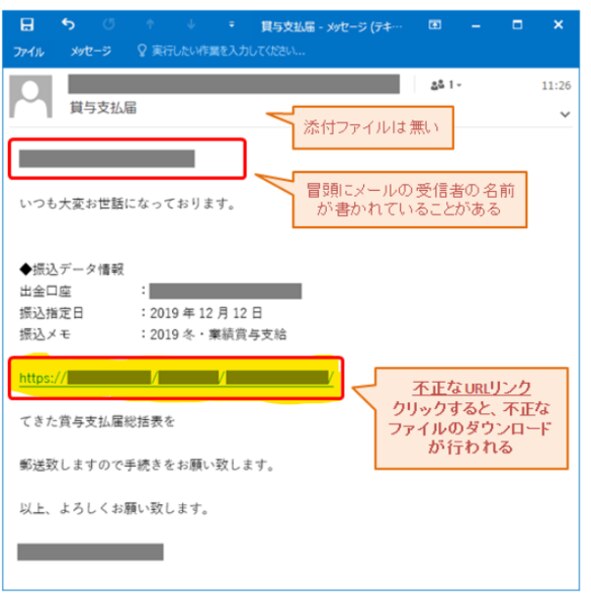

現在確認されているもののひとつに「賞与支払届」という件名のメールです。

メールの本文は複数のパターンがあるようで、件名・本文ともに巧妙化しています。

実在する知人からの受信メールだったりする可能性もあるので注意が必要です。

本文中にURLリンクが書かれており、このリンクをクリックすると、外部ウェブサイトに設置された、不正なファイルがダウンロードされることがわかっています。

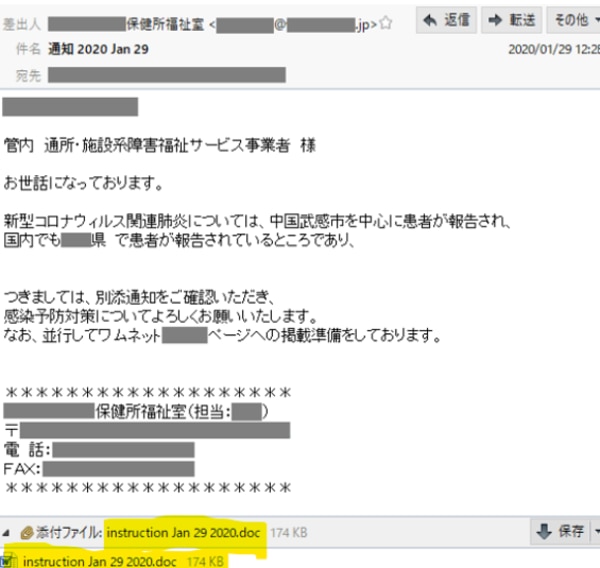

Emotetの攻撃メール②

2020年1月29日、「新型コロナウイルス」に関する情報という攻撃メールが確認されています。メールの内容に不自然な点は少なく、一見では不審なメールだと判断できません。

なお、添付されていたファイルは、悪意のあるマクロが仕込まれたWord文書ファイルとわかっています。

このようにEmotetの主な感染元はメールの添付ファイルです。

添付ファイル付きのメールは、Emotet が盗み取った情報などを元に作成されたものであったり、実際やりとりされた組織間のメール内容を転用し、感染元から送信先への返信を装うものだったりします。

そのため、取引先の担当者からのようなメールでも、実際はEmotet が盗み取った情報を元に感染元から送られている「なりすましメール」である可能性があるため、注意が必要です。

不審なメールの添付ファイルは開かない、URLをクリックしないは原則!

いま一度確認するとともに、充分な対策方法を取って感染しないように気をつけましょう。

感染するとどうなる

端的にお伝えすると以下になります。

- 端末やブラウザに保存されたパスワード等の認証情報が盗み取られる

- 盗み取られたパスワードを悪用され SMB によりネットワーク内に感染が広がる

- メールアカウントとパスワードが盗み取られる

- メール本文とアドレス帳の情報が盗み取られる

- 盗み取られたメールアカウントや本文などが悪用され、Emotet の感染を広げるメールが送信される

対策はどうする

Emotet の感染を予防し、被害を最小化するため、次のような対策を検討してみてください。

- 組織内への注意喚起の実施

- Word マクロの自動実行の無効化

- メールセキュリティ製品の導入によるマルウェア付きメールの検知

- メールの監査ログの有効化

- OS に定期的にパッチを適用 (SMBの脆弱性をついた感染拡大に対する対策)

- 定期的なオフラインバックアップの取得(標的型ランサムウエア攻撃に対する対策)

まとめ

ウイルス攻撃の手段は日々巧妙化しています。

OSやセキュリティソフトは常に最新に、身に覚えのないメールは開かない、なりすましの可能性を常に頭に入れておくといった基礎的な防御の心がけが大切です。

お困りごと、ご相談などがあればお気軽にお電話ください。